Fraude y Validación de Identidad

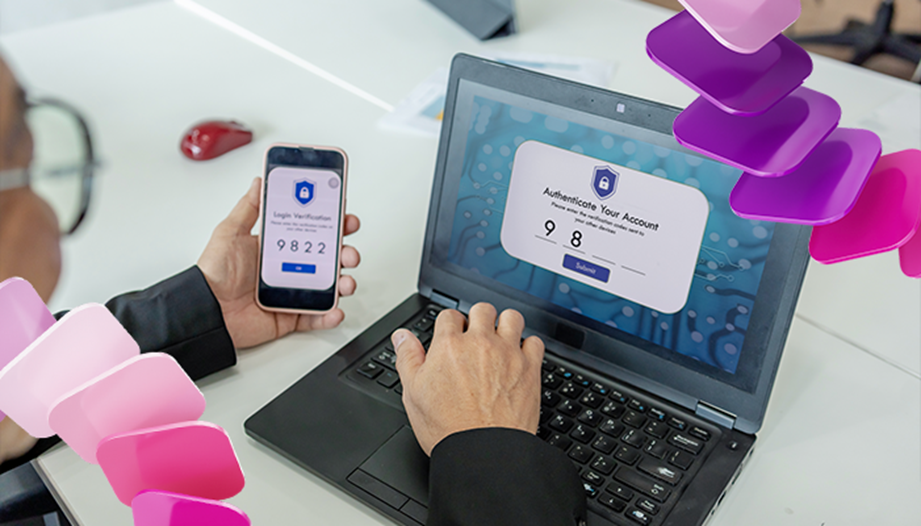

Protege tu empresa del fraude digital hoy mismo. ¡Descubre cómo implementar las mejores soluciones de prevención ahora! El fraude digital es un riesgo real y creciente para las empresas de todos los tamaños, especialmente en el entorno actual, donde las transacciones y la interacción con clientes son cada vez más digitales. Según estudios recientes, el 34,5% de los colombianos ha sido víctima de fraude en compras online. Este dato resalta la urgencia de que las empresas implementen soluciones de prevención para proteger sus operaciones, sus clientes y su reputación. ¿Tu empresa está preparada para enfrentar este riesgo? En DataCrédito Empresas, sabemos que proteger tu organización de los fraudes digitales no es solo una prioridad, sino una necesidad urgente. Con nuestra experiencia y herramientas avanzadas, te ayudamos a blindar tu empresa contra el fraude digital mediante soluciones tecnológicas avanzadas y un enfoque integral que va desde la protección de tus transacciones hasta la autenticación biométrica. ¿Qué riesgos enfrenta tu empresa por no prevenir el fraude digital? El fraude digital no solo afecta las finanzas de una empresa, sino también su reputación. Las consecuencias de no implementar las medidas adecuadas para prevenir el fraude pueden ser severas, y las empresas que operan en el ámbito digital son especialmente vulnerables. Estos son algunos de los riesgos que enfrentan las organizaciones si no toman acción a tiempo: Pérdida de clientes y confianzaEl fraude puede hacer que los clientes pierdan la confianza en tu empresa. Cuando una empresa se ve involucrada en incidentes de fraude, su reputación se ve seriamente afectada, lo que puede resultar en una disminución en la fidelidad de los clientes y en la pérdida de ventas. Riesgo legal y sancionesNo cumplir con las normativas de seguridad para prevenir el fraude puede acarrear sanciones por parte de las autoridades regulatorias, afectando tanto la operación de la empresa como su solvencia financiera. Las multas por incumplimiento pueden ser graves y las investigaciones legales prolongadas. Daño reputacionalEl impacto en la reputación de la empresa puede ser devastador. El fraude no solo afecta las relaciones con los clientes, sino que también puede generar desconfianza en los socios comerciales y en el mercado en general, lo que dificulta la recuperación a largo plazo. Riesgo financieroEl fraude digital también puede resultar en pérdidas financieras directas, ya sea por transacciones fraudulentas o por la falta de controles adecuados que permitan detectar estos incidentes con rapidez. A medida que el fraude crece, también lo hacen las pérdidas. ¿Cómo prevenir el fraude digital en tu empresa? Afortunadamente, existen varias estrategias que puedes implementar para proteger a tu empresa de los fraudes digitales. A continuación, te presentamos algunas de las soluciones más efectivas: 1. Implementación de autenticación biométrica La biometría facial y la biometría comportamental son dos herramientas cruciales para la protección contra fraudes. La biometría facial permite validar la identidad de los usuarios mediante selfies y documentos de identidad, asegurando que las transacciones sean legítimas. 2. Validación avanzada de identidad (KYC) El proceso de conocimiento del cliente (KYC) es esencial para prevenir el fraude en la apertura de cuentas. Al verificar la identidad de los solicitantes mediante validación documental y biometría, podemos asegurarnos de que las personas que interactúan con tu empresa sean quienes dicen ser. 3. Monitoreo en tiempo real de transacciones Contar con un sistema de monitoreo que evalúe el riesgo en tiempo real es fundamental para prevenir fraudes durante las transacciones. Gracias a herramientas como el Score de Fraude Avanzado, puedes predecir y bloquear transacciones sospechosas antes de que se realicen. 4. Validación de dispositivos y SIM Check Utilizar inteligencia de dispositivos para evaluar los riesgos asociados al equipo desde el cual se realiza la transacción es esencial. Además, el SIM Check permite identificar fraudes relacionados con cambios de SIM y portabilidad numérica, ayudando a prevenir suplantaciones de identidad. 5. Soluciones de protección para e-commerce Para las empresas que operan en el comercio electrónico, es clave contar con soluciones específicas que protejan las transacciones en línea. Implementar scores avanzados de fraude y listas restrictivas puede ayudar a identificar pagos fraudulentos y prevenir que datos de pago robados sean utilizados para realizar compras. ¿Cómo te ayuda DataCrédito a prevenir el fraude? En DataCrédito Empresas, tenemos un enfoque integral para la prevención del fraude digital. Nuestras soluciones incluyen herramientas avanzadas que protegen tu empresa en cada etapa del ciclo de vida del cliente y en todas las interacciones digitales. Con nuestros servicios podrás: Reducir el riesgo de fraude digital mediante tecnologías avanzadas como biometría facial, inteligencia de dispositivos y análisis predictivo. Automatizar procesos de validación y monitoreo para que puedas detectar fraudes en tiempo real sin intervención manual. Prevenir el robo de identidad y la suplantación mediante soluciones como Score de Identidad Digital y Validación ID. Si deseas conocer más acerca de cómo proteger tu empresa y reducir los riesgos de fraude, te invitamos a leer nuestro artículo sobre Prevención de fraude: el poder del análisis de datos, donde abordamos cómo los análisis de datos son fundamentales en la identificación y prevención del fraude. ¿Por qué elegir DataCrédito? Nuestras soluciones están diseñadas para adaptarse a las necesidades específicas de tu empresa, brindándote herramientas precisas y efectivas para detectar, prevenir y mitigar el fraude digital. Además, nuestra plataforma es flexible, modular y escalable, lo que te permite adaptarla a medida que tu negocio crece y evoluciona. No pongas en riesgo tu empresa. Implementa nuestras soluciones de prevención de fraude digital y comienza hoy mismo a proteger tu negocio de riesgos. ¡Contáctanos ahora y asegura tu tranquilidad!

La suplantación de identidad es una de las amenazas más devastadoras que enfrentan tanto las empresas como sus clientes. En un entorno digital donde la interacción en línea es cada vez más común, la protección frente a este fraude se ha convertido en un pilar fundamental para mantener la confianza y la seguridad de tu marca. La pregunta no es si tu empresa será víctima de la suplantación de identidad, sino cuándo sucederá y si estarás preparado para afrontarlo de manera eficaz. Si trabajas con datos sensibles, otorgas crédito o facilitas transacciones digitales, tu empresa es un objetivo prioritario para los delincuentes. Los costos derivados de la suplantación de identidad no solo son financieros, sino también reputacionales. Este artículo te guiará a través de estrategias prácticas y efectivas para proteger a tus clientes y asegurar la integridad de tu marca. La suplantación de identidad: El fraude que más impacta tu marca El fraude de suplantación de identidad no es solo un problema financiero. Cuando un delincuente suplanta la identidad de un cliente, pueden suceder varios efectos negativos, tales como: La apertura de productos financieros fraudulentos. Solicitudes de crédito que nunca serán pagadas. Modificación de datos de contacto para tomar control de cuentas. Dañar el historial crediticio de la víctima. Generar pérdidas económicas directas para tu empresa. Sin embargo, el daño más significativo que la suplantación de identidad causa es reputacional. Los clientes afectados no solo pierden dinero, sino también la confianza en la empresa que no logró proteger sus datos. El fraude deja de ser un inconveniente aislado, se convierte en una crisis de reputación de largo plazo. En este sentido, herramientas como las soluciones avanzadas de DataCrédito Experian no solo permiten detectar el fraude, sino anticiparlo, permitiéndote blindar tu empresa desde el principio. El error común de muchas empresas Muchos negocios aún operan de manera reactiva frente al fraude, lo que solo aumenta los riesgos: Esperan la reclamación del cliente. Inician una investigación interna. Tratan de corregir el daño después de que el fraude ha ocurrido. Este enfoque es ineficaz por varias razones: El fraude ya ha ocurrido. El cliente ya ha perdido confianza. Los costos operativos se disparan. Es aquí donde la diferencia se marca: una estrategia preventiva y de anticipación es mucho más efectiva que simplemente corregir lo ocurrido. La clave es actuar antes de que se materialice el daño. Cómo proteger a tus clientes de la suplantación de identidad con DataCrédito En este apartado, te presentamos un enfoque integral que permite reducir significativamente el riesgo de suplantación de identidad y fortalece tu marca. 1. Verificación de identidad inteligente desde el onboarding El proceso de apertura de cuentas o solicitud de productos es el punto más vulnerable de todo el ciclo del cliente. En este momento crítico, es fundamental implementar medidas de verificación avanzadas: Validación documental automatizada. Biometría facial comparativa. Verificación contra bases de datos confiables. Análisis de riesgo en tiempo real. Estas soluciones de prevención inteligente no solo protegen, sino que lo hacen sin frenar la experiencia digital del usuario. Al aplicar fricción solo cuando el riesgo lo exige, mantienes la experiencia fluida y segura. 2. Autenticación reforzada en momentos críticos No todas las interacciones requieren el mismo nivel de validación. Debes aplicar controles más estrictos cuando el cliente realiza acciones sensibles, como: Cambiar su correo electrónico o número celular. Solicitar un aumento de cupo. Realizar transacciones atípicas. Actualizar información personal sensible. El fraude no ocurre solo al abrir cuentas. Ocurre cuando el sistema baja la guardia durante el ciclo de vida del cliente. 3. Monitoreo continuo de comportamiento Los suplantadores no se comportan como los clientes legítimos. Los sistemas avanzados pueden detectar comportamientos inusuales, tales como: Dispositivos sospechosos. Inconsistencias geográficas. Patrones transaccionales atípicos. Uso de bots. El monitoreo continuo no solo previene el fraude, sino que crea una capa de inteligencia que mejora con el tiempo, protegiendo a tu empresa de futuros intentos de fraude. 4. Alertas tempranas para proteger al cliente y a tu empresa El poder de las alertas tempranas no debe subestimarse. Al permitir que los clientes reciban notificaciones sobre actividades inusuales, puedes reducir drásticamente el impacto del fraude. Un cliente informado puede actuar rápidamente, lo que ayuda a prevenir pérdidas mayores. Además, este enfoque mejora la percepción de seguridad y transparencia de tu marca, lo cual es crucial para generar confianza tanto en los consumidores como en aliados comerciales. 5. Protocolo claro de respuesta ante fraude Aunque la prevención es esencial, siempre debe haber un plan de acción en caso de que el fraude ocurra. Este protocolo debe incluir: Atención prioritaria al cliente afectado. Suspensión inmediata de los reportes asociados al fraude. Investigación ágil y exhaustiva. Corrección del historial crediticio afectado. Comunicación transparente y efectiva con el cliente. La rapidez y la eficacia en la respuesta marcan la diferencia entre una crisis de reputación y una gestión controlada del fraude. El impacto real en tu negocio Al implementar un enfoque robusto de prevención de la suplantación de identidad, los beneficios para tu empresa son tangibles y medibles: Reducción de pérdidas financieras. Disminución de costos operativos por investigaciones manuales. Mejora en la aprobación de clientes legítimos. Mayor confianza del mercado. Protección de tu reputación digital. No solo es una cuestión de seguridad, es una estrategia para el crecimiento sostenible de tu empresa. La decisión estratégica: ¿seguir reaccionando o empezar a anticipar? La transformación digital exige que las empresas evolucionen también en términos de seguridad. La suplantación de identidad es una amenaza constante, pero con las herramientas adecuadas, puedes anticipar y prevenir estos riesgos. Pregúntate: ¿Estás preparado para cuando ocurra? El uso de soluciones avanzadas de prevención de fraude, como las que ofrece DataCrédito Experian, no es solo un gasto, es una inversión en confianza y crecimiento. Al integrar modelos analíticos avanzados y soluciones predictivas, las empresas están dejando atrás las estrategias reactivas y migrando hacia una cultura de anticipación. Y eso es lo que marca la diferencia. Protege tu empresa y fortalece la confianza de tus clientes. La suplantación de identidad es una amenaza constante, pero con las soluciones adecuadas puedes anticiparla y prevenirla antes de que ocurra. Descubre cómo prevenir el fraude y proteger los datos de tus clientes con las soluciones avanzadas de DataCrédito Experian, visitando este enlace. ¡Haz de la seguridad una ventaja competitiva y prepárate para un futuro sin fraudes!

Protege tu empresa del fraude digital En un entorno empresarial cada vez más interconectado y digital, la gestión de riesgos, especialmente en lo relacionado con el fraude, es una prioridad para las empresas. La capacidad de tomar decisiones informadas y oportunas no solo protege a la empresa de pérdidas económicas, sino que también fortalece la confianza de los clientes y mejora la reputación de la marca. Sin embargo, la gestión del fraude puede ser compleja si no se cuenta con la información adecuada y confiable. En este blog, exploraremos cómo reducir el fraude en tu empresa y cómo una estrategia basada en datos de calidad te permitirá tomar mejores decisiones, con el respaldo de las soluciones de DataCrédito Experian, que se especializan en proporcionar información confiable y análisis predictivos para detectar y prevenir fraudes. El impacto del fraude en las empresas El fraude es una amenaza constante para las organizaciones, y sus consecuencias no solo son económicas. Afecta la integridad de los datos, la confianza de los clientes y, en muchos casos, la reputación de la empresa. Los fraudes más comunes incluyen: Suplantación de identidad: Los delincuentes se hacen pasar por clientes para abrir productos financieros fraudulentos o acceder a servicios no autorizados. Fraude en transacciones digitales: Los pagos y transacciones digitales pueden ser manipulados, especialmente cuando se realizan sin las medidas de seguridad adecuadas. Manipulación de datos: Alterar los datos de contacto, información financiera o historial crediticio para obtener beneficios ilícitos. Las consecuencias de un fraude exitoso no solo incluyen pérdidas económicas directas, sino también la desconfianza que puede generar entre los clientes. Los consumidores actuales están más informados y, por lo tanto, más exigentes con la protección de sus datos personales. De hecho, el 70% de los clientes afirma que no volvería a hacer negocios con una empresa que haya sufrido una filtración de datos. La importancia de la información confiable en la toma de decisiones Una de las claves para reducir el fraude y tomar decisiones empresariales inteligentes es disponer de información confiable, actualizada y precisa. Sin una base sólida de datos, las decisiones que tomes sobre crédito, transacciones y seguridad pueden estar equivocadas, lo que aumenta la probabilidad de ser víctima de fraudes. Aquí es donde DataCrédito Experian ofrece un gran valor. Las soluciones de esta plataforma ayudan a las empresas a contar con la información más confiable sobre el historial crediticio de sus clientes, la autenticidad de los documentos y la identidad real de las personas con las que están tratando. Esta información permite tomar decisiones informadas, reducir el riesgo de fraude y mejorar la eficiencia operativa. Cómo reducir el fraude en tu empresa con la información adecuada A continuación, te presentamos algunas estrategias clave que las empresas pueden implementar para reducir el fraude, tomando como base la información confiable: 1. Verificación robusta de identidad y validación documental La primera línea de defensa contra el fraude es asegurarse de que las personas con las que estás tratando sean quienes dicen ser. Para esto, es fundamental contar con herramientas de validación documental automatizada y biometría facial. La autenticación de múltiples factores también es una excelente opción para reforzar la seguridad, especialmente cuando se realizan transacciones críticas o se cambia información sensible. DataCrédito Experian ofrece soluciones que permiten verificar identidades en tiempo real, contrastándolas con bases de datos confiables y asegurando que cada cliente sea legítimo. Esta verificación no solo es clave al momento de abrir cuentas o solicitar productos, sino también durante todo el ciclo de vida del cliente. 2. Monitoreo continuo de las transacciones y comportamientos de los clientes El fraude no siempre ocurre al principio de la relación con el cliente. Muchas veces, los suplantadores o defraudadores comienzan con un comportamiento legítimo y luego pasan a realizar transacciones fraudulentas. Por eso, es esencial contar con sistemas que monitoreen las transacciones y el comportamiento de los clientes de forma continua. Las plataformas avanzadas de DataCrédito Experian permiten analizar patrones de comportamiento inusuales, identificar dispositivos sospechosos y detectar transacciones atípicas en tiempo real. Además, al incorporar tecnologías de inteligencia artificial, estos sistemas aprenden constantemente, mejorando su capacidad para predecir y prevenir el fraude. 3. Análisis predictivo para la prevención de fraudes futuros El análisis predictivo es una herramienta poderosa para reducir el fraude. Mediante la recopilación y análisis de grandes volúmenes de datos, se pueden identificar patrones y señales de riesgo que indican la posibilidad de un fraude. Con estos análisis, las empresas pueden anticiparse a los fraudes antes de que ocurran, lo que les permite tomar medidas preventivas. Las soluciones de DataCrédito Experian proporcionan análisis predictivos que ayudan a las empresas a prever el comportamiento de los clientes y a identificar posibles fraudes antes de que afecten el negocio. 4. Autenticación reforzada en momentos críticos Algunos momentos en la relación con el cliente requieren un nivel extra de seguridad. Por ejemplo, cuando un cliente cambia su información de contacto, solicita un aumento de cupo o realiza una transacción fuera de lo común. Estos son momentos críticos en los que el riesgo de fraude es mayor. Implementar autenticación reforzada en estas situaciones es una manera efectiva de proteger a tu empresa. 5. Alertas tempranas y notificaciones Implementar alertas tempranas puede ser un gran alivio para prevenir fraudes. Si tu sistema es capaz de detectar actividades inusuales o comportamientos sospechosos en tiempo real, y de alertar tanto a los clientes como a los responsables de seguridad, el impacto de un fraude puede ser minimizado significativamente. DataCrédito Experian permite configurar alertas tempranas para notificar a los clientes sobre actividades inusuales en sus cuentas, lo que les permite actuar rápidamente y proteger sus datos. Cómo DataCrédito Experian te ayuda a reducir el fraude y mejorar tus decisiones Las soluciones que ofrece DataCrédito Experian no solo permiten reducir el fraude, sino también mejorar la toma de decisiones en tu empresa. Con información confiable y actualizada, puedes: Validar la identidad de tus clientes en tiempo real. Evaluar riesgos de forma predictiva antes de realizar transacciones o aprobar productos financieros. Detectar fraudes antes de que ocurran, con alertas tempranas y monitoreo constante. En el entorno empresarial actual, donde el fraude se está volviendo cada vez más sofisticado, contar con información confiable y soluciones avanzadas de prevención es clave para la protección de tu empresa y de tus clientes. Tu decisión estratégica para prevenir el fraude Tomar decisiones informadas y basadas en datos es crucial para reducir el fraude y mejorar la rentabilidad de tu empresa. Implementar soluciones como las de DataCrédito Experian te permite anticipar el fraude, proteger a tus clientes y tomar mejores decisiones estratégicas. Descubre cómo nuestras soluciones pueden ayudarte a reducir el fraude y mejorar la toma de decisiones en tu empresa. Para más información, visita este enlace y da el siguiente paso hacia una gestión más segura y eficiente.

La digitalización aceleró el crecimiento de productos financieros, comercios electrónicos y servicios por suscripción, pero también elevó el nivel de los ataques. Hoy, el reto no es solo detectar un intento de fraude, sino identificarlo a tiempo sin frenar la experiencia de los usuarios legítimos. Ahí es donde entra la inteligencia del dispositivo: una capa de análisis que permite entender qué tan confiable es el dispositivo desde el que alguien intenta registrarse, iniciar sesión o realizar una transacción. Cuando se combina con otras señales (identidad, comportamiento, redes, patrones), se convierte en una herramienta clave para reducir pérdidas, mejorar la conversión y fortalecer la confianza. ¿Qué es la inteligencia del dispositivo? La inteligencia del dispositivo es el conjunto de técnicas que recolectan, correlacionan y evalúan señales de un dispositivo (móvil, computador, tablet) para estimar su nivel de riesgo. No se trata solo de “ver el modelo del celular”, sino de construir un entendimiento más completo del entorno desde donde ocurre una acción: registro, login, cambio de contraseña, compra, solicitud de crédito, etc. En la práctica, la inteligencia del dispositivo ayuda a responder preguntas como: ¿Este dispositivo es nuevo para este usuario o ya tiene historial? ¿Las señales del equipo son consistentes o parecen manipuladas? ¿El dispositivo está asociado a eventos sospechosos previos? ¿El contexto de conexión (red, ubicación aproximada, configuración) tiene patrones típicos de fraude? Para equipos de riesgo, cumplimiento y seguridad, el valor está en que permite pasar de reglas aisladas a un enfoque de correlación: más contexto, mejor decisión. Por eso, cada vez más organizaciones adoptan estrategias de fraude e inteligencia del dispositivo como un componente estable del control antifraude. ¿Cómo funciona la inteligencia del dispositivo? Aunque cada solución puede variar, la lógica general suele seguir este flujo: Captura de señales (telemetría) Se recolectan señales técnicas y contextuales del dispositivo y la sesión: configuración del navegador, sistema operativo, características del hardware, consistencia del entorno, señales de integridad, red, entre otras. Normalización y “perfilado” Las señales se depuran y estandarizan para evitar ruido (por ejemplo, diferencias menores de configuración) y poder comparar “manzanas con manzanas”. Construcción de un identificador o huella Sin depender de un solo dato, se crea un identificador probabilístico del dispositivo que ayuda a reconocerlo incluso si cambian variables superficiales. Correlación con historial y patrones Se compara el dispositivo con eventos pasados: registros, intentos fallidos, cambios de credenciales, chargebacks, rechazos, reportes internos, etc. Scoring y decisión Con base en reglas, modelos o ambas cosas, se asigna un nivel de riesgo y se decide: permitir, bloquear o pedir verificación adicional (MFA, biometría, validación de identidad, etc.). Este enfoque es poderoso porque el fraude rara vez se “delata” con una única señal. Lo que realmente marca la diferencia es cómo se combinan las señales y cómo se integran al flujo de negocio. De nuevo: fraude e inteligencia del dispositivo funciona mejor cuando se conecta con una estrategia completa de prevención. Riesgos que permite identificar la inteligencia del dispositivo La inteligencia del dispositivo es especialmente útil para detectar riesgos que suelen pasar desapercibidos cuando solo miramos datos de identidad o reglas básicas. Algunos de los más comunes: Dispositivos “nuevos” en momentos críticos: por ejemplo, un primer login desde un dispositivo nunca visto justo antes de transferir fondos o cambiar datos sensibles. Inconsistencias del entorno: señales que no “cuadran” entre sí (configuraciones extrañas, cambios bruscos, comportamientos atípicos del dispositivo). Automatización y bots: intentos masivos de registro, fuerza bruta, credential stuffing o pruebas de tarjetas. Emulación y entornos virtualizados: fraudes que se ejecutan en emuladores, máquinas virtuales o entornos diseñados para evadir controles. Reincidencia: el mismo dispositivo (o uno altamente similar) aparece en múltiples intentos sospechosos, incluso con identidades diferentes. Anillos de fraude: dispositivos o señales correlacionadas que se conectan a redes de actividad coordinada. En pocas palabras, ayuda a detectar el “cómo” del ataque, no solo el “quién dice ser”. Y ahí está una de las razones por las que muchas compañías priorizan fraude e inteligencia del dispositivo en sus evaluaciones de herramientas antifraude. Prevención del fraude en la apertura de cuentas La apertura digital de cuentas y productos (onboarding) es uno de los puntos más atacados, porque es donde se materializa el fraude de identidad y la creación de cuentas para actividades ilícitas. Con inteligencia del dispositivo, puedes reforzar el onboarding de forma inteligente: Filtrando intentos sospechosos desde el inicio, antes de que entren a flujos costosos (validaciones, llamadas, revisión manual). Reduciendo fricción en usuarios legítimos, porque el dispositivo confiable aporta “evidencia” adicional para autorizar sin pedir más pasos. Detectando patrones de registros en cadena, típicos de granjas de cuentas o bots. Un enfoque práctico es diseñar el onboarding con “niveles”: Riesgo bajo → flujo ágil (menos pasos). Riesgo medio → verificación adicional. Riesgo alto → bloqueo o revisión. Si tu objetivo es bajar pérdidas sin sacrificar conversión, vale la pena evaluar soluciones donde fraude e inteligencia del dispositivo se combine con verificación de identidad y analítica para tomar decisiones en segundos. Si estás buscando una visión más completa sobre cómo enfrentar el fraude en canales digitales, entra aquí y revisa opciones y enfoques: Conoce más sobre soluciones contra el fraude. Protección frente a la apropiación de cuentas La apropiación de cuentas (Account Takeover o ATO) ocurre cuando un atacante logra entrar a una cuenta real: roba credenciales, intercepta códigos, hace ingeniería social o usa bases filtradas para probar combinaciones (credential stuffing). Y como el usuario ya existe, el fraude puede verse “legítimo” si solo miras datos básicos. Aquí la inteligencia del dispositivo aporta una ventaja clara: reconocer cambios de contexto. Señales típicas de riesgo de ATO donde ayuda fraude e inteligencia del dispositivo: Login desde un dispositivo nunca visto, con un patrón de navegación distinto. Cambios inmediatos de contraseña, correo o número de teléfono. Múltiples intentos fallidos desde dispositivos distintos. Acciones sensibles justo después del primer acceso: agregar beneficiarios, cambiar cuenta bancaria, solicitar crédito, redimir puntos, etc. Una buena práctica es usar inteligencia del dispositivo como “gatillo” para autenticación adaptativa: Si el dispositivo es confiable → login simple. Si el dispositivo es nuevo o riesgoso → MFA, biometría o validación reforzada. Si hay patrón de ataque → bloqueo + monitoreo. Esto reduce fricción donde no se necesita, y la concentra donde sí importa. Inteligencia del dispositivo en el ciclo de vida del cliente Un error común es pensar la inteligencia del dispositivo solo para onboarding. En realidad, su mayor retorno suele aparecer cuando se aplica a lo largo del ciclo de vida: Registro / vinculación Detecta automatización, granjas de cuentas, inconsistencias y señales de entorno sospechoso. Inicio de sesión Identifica ATO, credential stuffing, dispositivos nuevos en momentos críticos. Transacciones y acciones sensibles Autoriza o desafía según el riesgo (step-up authentication), reduciendo fraude sin matar la conversión. Cambios de perfil Protege actualizaciones de datos críticos (teléfono, email, dirección, cuenta bancaria), donde el fraude suele buscar “tomar control”. Reclamos y post-venta Aporta evidencia adicional para investigar incidentes y entender patrones (sin depender de un solo indicador). Cuando este monitoreo es continuo, la estrategia de fraude e inteligencia del dispositivo deja de ser reactiva y se vuelve preventiva: aprende de señales pasadas, detecta recurrencias y ajusta decisiones. Inteligencia del dispositivo como parte de una estrategia antifraude Para que la inteligencia del dispositivo realmente funcione, debe integrarse como una pieza del rompecabezas, no como un “plugin” aislado. Una estrategia robusta suele incluir: Verificación de identidad y validación de documentos (según el caso de uso). Señales del dispositivo (inteligencia del dispositivo). Analítica de comportamiento (cómo navega, tiempos, secuencias, patrones). Modelos / reglas adaptativas (para no depender de reglas estáticas que el fraude aprende a evadir). Orquestación de decisiones (permitir / desafiar / bloquear en tiempo real). Monitoreo y mejora continua (retroalimentación con casos confirmados). En términos prácticos, vale la pena evaluar soluciones que permitan: Implementación rápida (sin fricciones técnicas innecesarias). Cobertura de casos de uso clave: onboarding, ATO, transacciones. Explicabilidad (que el equipo de riesgo entienda por qué se tomó una decisión). Integración con tus flujos actuales (KYC, CRM, core, antifraude, etc.). Si quieres explorar una solución enfocada en fraude, identidad y señales avanzadas (incluida la inteligencia del dispositivo) para fortalecer tu estrategia, revisa esta opción: Explorar CrossCore para prevención de fraude y verificación. Preguntas frecuentes ¿La inteligencia del dispositivo reemplaza la verificación de identidad? No. La complementa. La verificación de identidad responde “quién es”, mientras que la inteligencia del dispositivo aporta señales sobre “desde dónde” y “qué tan confiable es el entorno”. ¿Afecta la experiencia del usuario? Bien implementada, suele mejorarla: reduce fricción en usuarios confiables y concentra validaciones extra solo cuando el riesgo lo amerita (autenticación adaptativa). ¿Sirve para empresas con pocos fraudes? Sí, especialmente si tu operación depende de canales digitales y buscas evitar que el fraude escale. Es más eficiente prevenir que reaccionar cuando el problema ya impacta ingresos o reputación. ¿En qué procesos se ve más valor? Onboarding digital, inicio de sesión y acciones sensibles (cambios de datos, pagos, transferencias, redención de beneficios). ¿Por qué se habla tanto de fraude e inteligencia del dispositivo hoy? Porque los ataques se volvieron más sofisticados y automatizados. Las señales del dispositivo ayudan a detectar patrones coordinados y reincidencias que no se ven solo con datos de identidad.

El fraude digital dejó de ser un “riesgo eventual” y se convirtió en una variable diaria del negocio: afecta ventas, onboarding de clientes, originación de crédito, atención, reputación y hasta la continuidad operativa. En Colombia, un estudio hecho por nosotros en 2025 evidenció que 97,7% de las personas percibe que el fraude ocurre con frecuencia y 36,6% afirmó haber sido víctima directa en el último año. Además, 61,1% conoce a alguien cercano que también lo ha sido recientemente. Para una empresa, la pregunta clave ya no es si habrá intentos de fraude, sino cuándo, por qué canal y qué tan preparada está para detectarlos sin frenar el crecimiento. En ese escenario, dos capacidades destacan por su impacto y relación costo–beneficio: la validación documental (confirmar que un documento es auténtico) y la biometría facial (verificar que quien está detrás de la transacción es quien dice ser). Combinarlas bien puede recortar pérdidas, reducir revisiones manuales y mejorar la experiencia del cliente. ¿Qué es el fraude digital y cómo afecta a las empresas en Colombia? El fraude digital agrupa acciones maliciosas que buscan engañar a personas o empresas mediante canales digitales para robar dinero, suplantar identidades, apropiarse de cuentas, obtener crédito ilegítimo o acceder a información sensible. Puede presentarse como phishing y suplantación de marcas, robo de credenciales, “account takeover”, uso de identidades robadas o sintéticas, compras con datos de pago comprometidos, entre otros. El impacto empresarial suele verse en cuatro frentes: Pérdidas financieras directas: contracargos, devoluciones, créditos incobrables, pagos no autorizados. Costos operativos ocultos: más analistas revisando casos, más tickets en servicio, más fricción en ventas. Riesgo reputacional: pérdida de confianza (clientes, aliados, proveedores, inversionistas). Riesgo legal y de cumplimiento: exigencias de debida diligencia, protección de datos y gestión de incidentes. Además, el contexto digital amplifica la exposición: la Superintendencia Financiera ha señalado que el sistema financiero recibe ataques cibernéticos de forma permanente; incluso reportó 27.000 millones de ataques cibernéticos en el primer semestre de 2025 (69% más que el mismo periodo de 2024) y que 82% de las transacciones financieras se realizan por canales tecnológicos. Soluciones efectivas contra el fraude digital: Validación documental La validación documental consiste en comprobar que un documento (por ejemplo, una cédula, un pasaporte, una licencia o soportes asociados a un proceso) es legítimo, no ha sido alterado y corresponde al estándar esperado. En la práctica, es una defensa crítica porque muchos esquemas de fraude empiezan con un documento falso o manipulado para “abrir la puerta” a operaciones posteriores. ¿Por qué la validación documental funciona contra el fraude? Porque ataca el origen del problema: la suplantación. Si bloqueas documentos fraudulentos en el ingreso (alta de cliente, creación de cuenta, cambio de datos, solicitud de crédito, etc.), reduces el riesgo de: Onboarding con identidades robadas o sintéticas. Reclamaciones por suplantación. Aperturas masivas hechas por bots o redes organizadas. Escenarios donde el fraude escala de “registro” a “transacción”. ¿Qué se valida en un flujo moderno? Sin entrar en tecnicismos, los motores de validación suelen evaluar: calidad de captura, consistencia de campos, señales de alteración, patrones sospechosos y verificación de que el formato corresponde al documento real (además de otras señales de riesgo cuando se orquesta con más capas). En soluciones empresariales de prevención de fraude, la validación documental suele ser más potente cuando no está “sola”, sino conectada a verificación de identidad y análisis de riesgo. En DataCrédito Experien, por ejemplo, siempre recomendamos combinar validación documental y biometría facial soportada en técnicas forenses y modelos de machine learning para identificar documentos legítimos como insumo del cotejo biométrico. Biometría facial como solución contra el fraude digital La biometría facial valida identidad usando rasgos del rostro. Su fuerza está en que verifica “quién eres” (no solo “lo que sabes” como una contraseña). Esto la vuelve especialmente útil para frenar fraude por suplantación, accesos indebidos y operaciones de alto riesgo. La biometría está compuesta por técnicas que verifican identidad con características intransferibles (huella, rostro, iris, voz) y destaca por su rol en prevención de fraude y detección de intentos de “spoofing” (por ejemplo, fotos, máscaras o grabaciones). ¿Dónde aporta más la biometría facial? Apertura remota de cuentas / onboarding digital: alta de clientes sin presencia física. Autenticación en procesos sensibles: desembolsos, cambios de datos, recuperación de cuenta. Aprobaciones de riesgo: originación de crédito o cupos (según el modelo del negocio). Canales de atención: cuando se requiere confirmar identidad en soporte o llamadas. ¿Por qué combinar validación documental y biometría facial? Por separado, cada una reduce un tipo de fraude. Juntas, elevan la confianza del proceso, porque responden dos preguntas distintas: Validación documental: “¿El documento es auténtico?” Biometría facial: “¿La persona es quien dice ser?” Al combinarlas, se fortalece la cadena de seguridad en puntos donde el fraude suele atacar: onboarding, cambios de datos, recuperación de cuenta y transacciones no habituales. Además, disminuye la dependencia de validaciones manuales (más costosas y propensas a error) y puede mejorar conversión si el flujo está bien diseñado (menos fricción que pedir múltiples documentos, llamadas o pasos redundantes). En plataformas de orquestación de riesgo, esta combinación suele integrarse con señales adicionales para detectar patrones de fraude: inteligencia del dispositivo, reputación de correo, score de identidad digital, validación de riesgo del entorno y analítica en tiempo real, todo dentro de una evaluación más completa. Tecnologías disponibles en Colombia para combatir el fraude digital En Colombia ya existen (y se adoptan cada vez más) tecnologías para reducir fraude sin “apagar” la experiencia digital. Las más relevantes suelen agruparse así: eKYC / verificación de identidad digital: captura de documento + selfie + validaciones automatizadas. Biometría (facial, huella, voz) y prueba de vida: para frenar suplantación y deepfakes. Biometría comportamental: analiza cómo interactúa el usuario (tecleo, velocidad, patrones) para detectar bots o anomalías. Inteligencia del dispositivo y del entorno: señales del equipo, conexión y patrones de riesgo (útil contra redes de fraude). Orquestación y scoring de riesgo: consolidar señales en una sola decisión para reducir falsos positivos y priorizar revisiones. Educación y protocolos anti-ingeniería social: la Superfinanciera, por ejemplo, recomienda no entregar datos personales/financieros solicitados por mensajes, llamadas o redes, y verificar directamente con la entidad antes de compartir información. Marco legal y reporte: Colombia tipifica conductas relacionadas con delitos informáticos (Ley 1273 de 2009, que adiciona artículos como el 269A sobre acceso abusivo a sistemas informáticos). La clave no es “tener todo”, sino escoger la mezcla correcta según tu nivel de riesgo, canal y momento del ciclo de cliente. Casos de éxito en la lucha contra el fraude digital en Colombia Cuando una empresa decide invertir en prevención de fraude, normalmente busca resultados en tres métricas: reducción de pérdidas, mejora de conversión y menos carga operativa. Algunos aprendizajes y señales del mercado colombiano: La amenaza escala, y la respuesta también: el dato de ataques cibernéticos reportado por la SFC ilustra por qué las organizaciones están reforzando estándares y controles, especialmente en canales digitales que concentran la mayoría de transacciones. La biometría ya es un estándar de confianza: incluso a nivel institucional, se han desarrollado herramientas para verificación de identidad asociadas a documentos digitales, incluyendo cotejo facial en procesos de validación. Los resultados se apoyan en capas (no en una única “barrera”): en DataCrédito Experian detectamos mensualmente más de 90 mil transacciones con sospecha de fraude, lo que refuerza el enfoque de monitoreo continuo y analítica para cortar el fraude antes de que se materialice. En la práctica, los mejores “casos de éxito” no son los que eliminan el fraude al 100% (eso es irreal), sino los que lo vuelven caro y difícil para el atacante, mientras mantienen la operación fluida para los clientes legítimos. ¿Cómo empezar a proteger tu empresa del fraude digital? Si hoy estás evaluando soluciones, un enfoque efectivo (y fácil de ejecutar) es avanzar por etapas: Mapea tus puntos críticos de fraude: onboarding, recuperación de cuenta, cambios de datos, pagos, crédito, compras y devoluciones, atención. Prioriza por impacto y probabilidad: dónde duele más una suplantación o una transacción no autorizada. Define un “mínimo viable” de defensa:Para onboarding: validación documental + biometría facial. Para transacciones: señales de dispositivo + analítica + autenticación escalonada según riesgo. Diseña flujos por nivel de riesgo (risk-based): a menor riesgo, menos fricción; a mayor riesgo, más validaciones. Mide y ajusta: tasa de aprobación, falsos positivos, tiempos de revisión, contracargos, casos confirmados de fraude. Fortalece la cultura interna: guías para equipos comerciales y de soporte (la ingeniería social suele entrar por ahí). Si quieres un punto de partida con datos y recomendaciones aplicadas al contexto local, descarga el estudio y revisa las formas de protección por tipo de riesgo aquí: Descarga nuestro estudio de fraude y aprende cómo proteger tu empresa del fraude. La prevención del fraude digital como prioridad para tu empresa Prevenir fraude es un tema de seguridad y una decisión comercial. Afecta conversión, experiencia, rentabilidad, continuidad y reputación. Con la digitalización acelerada y el crecimiento de ataques, tener controles robustos deja de ser “opcional” y se vuelve una ventaja competitiva: te permite crecer con confianza, abrir canales digitales y reducir pérdidas sin castigar a los clientes legítimos. La combinación de validación documental y biometría facial es uno de los caminos más directos para elevar la confianza en procesos críticos (onboarding, cambios de datos, recuperaciones, transacciones sensibles). Y cuando se integra a una estrategia más amplia (orquestación, señales de riesgo, educación y monitoreo), el fraude se vuelve un problema gestionable, no un incendio permanente. Para ver rutas de protección por etapa (apertura, apropiación de cuenta, ciclo de vida, e-commerce) y conocer recursos específicos, explora el contenido y descarga el estudio aquí:Conoce cómo protegerte del fraude en diferentes etapas.

Aquí puedes realizar tu consulta NIT en DataCrédito Experian. En negocios, una verificación a tiempo puede ahorrar semanas (y dinero) después. Por eso, la consulta NIT se ha vuelto un paso básico cuando vas a vender a crédito, contratar un proveedor, elegir un aliado comercial o simplemente validar que estás hablando con la empresa correcta. El NIT (Número de Identificación Tributaria) es el identificador con el que la DIAN reconoce a una persona natural o jurídica para efectos tributarios, aduaneros y cambiarios. En otras palabras: es una “cédula empresarial” que te ayuda a confirmar a quién le vas a facturar, con quién vas a firmar un contrato y quién responde legalmente por una compañía. A lo largo de este artículo verás para qué sirve la consulta NIT, cuándo conviene hacerla, cómo consultar una empresa por su NIT y qué señales revisar para disminuir riesgos en procesos comerciales. ¿Qué es el NIT en Colombia? El NIT es un número único utilizado por la DIAN para identificar a quienes están inscritos en el RUT (Registro Único Tributario). Su función principal es permitir la identificación inequívoca del contribuyente para el cumplimiento de obligaciones. En la práctica, el NIT te ayuda a responder preguntas como: ¿Esta empresa existe y está correctamente identificada para facturar? ¿Estoy consignando o contratando con la razón social correcta? ¿El documento tiene el dígito de verificación y corresponde a esa compañía? En la página de DataCrédito Experian se explica que el NIT se asigna al completar el registro en el RUT y que está compuesto por nueve dígitos más un número adicional de verificación. Dato: el NIT aparece en facturas, contratos, órdenes de compra, propuestas comerciales, certificaciones y trámites con entidades públicas o privadas. Si el NIT no cuadra con la razón social o con el representante legal, esa discrepancia ya es una alerta para investigar. Importancia de verificar el NIT de una empresa Hacer una consulta NIT no es un trámite “por cumplir”: es una mini auditoría que protege tu operación. Estas son razones concretas por las que una empresa debería revisar el NIT de otra empresa antes de avanzar: 1) Reduce el riesgo de fraude y suplantación En relaciones B2B es común recibir correos, cotizaciones o cuentas bancarias “actualizadas”. Verificar el NIT te ayuda a confirmar que el tercero es quien dice ser y que la información coincide con registros y datos comerciales. 2) Evita errores en facturación y pagos Un NIT mal diligenciado puede generar: Facturas rechazadas Problemas de contabilización Retenciones mal aplicadas Retrasos en pagos (y fricción con proveedores) 3) Mejora decisiones de crédito y condiciones comerciales Si vas a vender a crédito, la consulta NIT te permite iniciar una validación más completa del cliente: quién es, a qué se dedica y qué tan riesgoso puede ser el relacionamiento (especialmente si dependes de pagos a 30, 60 o 90 días). 4) Soporta procesos de cumplimiento y debida diligencia (KYB) Muchas compañías hacen onboarding de proveedores y aliados con listas de chequeo internas. Validar NIT, existencia y representación legal suele ser requisito para compras, contratación y compliance. 5) Aumenta claridad y control en alianzas En etapa de crecimiento, abundan los acuerdos rápidos. La consulta NIT es una forma simple de “poner orden”: confirmar datos antes de firmar, invertir o integrar operaciones. En resumen: la consulta NIT aporta certeza en decisiones donde el error sale caro. Cómo consultar el NIT de una empresa La forma más efectiva es combinar dos niveles: Verificación de identificación (NIT + razón social + dígito de verificación) Validación de información empresarial (actividad, datos de contacto, señales de riesgo, etc.) Para empezar con una verificación práctica, puedes usar una herramienta especializada y avanzar desde ahí a un análisis más completo de la empresa según tu necesidad (crédito, proveedor, socio, compras, licitaciones, etc.). Qué datos conviene tener a la mano NIT (idealmente con dígito de verificación si te lo comparten) Razón social (nombre legal) Ciudad o sector (si existen nombres similares) Correo/telefono/website del contacto (para contrastar) ¿Qué preguntas debes hacerte? ¿El NIT coincide con la razón social? ¿Hay consistencia entre los datos de contacto y el dominio de correo? ¿La empresa muestra señales mínimas de operación (actividad/registro/matrícula cuando aplique)? ¿El tercero se niega a compartir datos básicos o presiona por cerrar “sin papeles”? (alerta) Casos comunes para verificar el NIT de otra empresa La consulta NIT suele aparecer en momentos donde hay exposición a riesgo financiero, reputacional u operativo. Estos son escenarios típicos: Ventas B2B a crédito o con pago diferido Si tu empresa entrega hoy y cobra después, verificar NIT ayuda a reducir el riesgo de cartera difícil y a establecer cupos o condiciones (anticipo, garantías, plazos). Contratación de proveedores críticos Proveedores de logística, tecnología, insumos, servicios profesionales o mantenimiento: si fallan, tu operación se detiene. Una consulta NIT es parte de validar a quién le estás confiando un proceso clave. Alianzas comerciales y distribución Cuando vas a compartir marca, base de clientes, información o canales de venta, validar NIT y legalidad evita “socios fantasma” o empresas no formalizadas. Participación en licitaciones o compras empresariales En procesos formales, el NIT es parte de la trazabilidad: quién oferta, quién contrata, quién factura y quién responde. Fusiones, adquisiciones o inversión Antes de comprometer capital, necesitas confirmar identidad legal, existencia, representación, y luego profundizar en riesgos e indicadores. Validación de clientes nuevos (onboarding comercial) Especialmente si tu empresa recibe pedidos grandes, solicitudes de cupo o compras recurrentes. En todos estos casos, la consulta NIT funciona como el primer filtro para decidir si avanzas, si pides más documentos o si ajustas condiciones. ¿Cómo averiguar si una empresa es legal? Aquí es importante diferenciar “tener NIT” de “estar completamente en regla”. El NIT identifica ante la DIAN, pero para evaluar legalidad conviene revisar varios frentes. 1) Confirmar NIT y RUT (enfoque tributario) Según la DIAN, el NIT es el identificador usado para efectos tributarios, aduaneros y cambiarios, y se obtiene a través del RUT. Que exista NIT es un buen inicio, pero no es el único indicador. 2) Verificar registro mercantil / matrícula mercantil Muchas empresas deben estar matriculadas y renovar su matrícula. Un camino común para consulta de información empresarial es el RUES, que permite acceder a información básica de registros empresariales y comprar certificados. 3) Revisar existencia y representación legal (cuando aplique) Las Cámaras de Comercio expiden el certificado de existencia y representación legal, que valida la existencia de una persona jurídica y su representante legal.Este punto es clave para saber si la persona que firma o negocia tiene facultades. 4) Señales prácticas de legalidad Además de registros, revisa coherencia operativa: Canales formales (web, dominio corporativo, teléfono verificable) Dirección consistente Información contractual clara Capacidad de emitir factura y documentos correctos Idea: si la contraparte te pide pagos a cuentas de terceros, cambia condiciones a última hora o evita compartir documentos mínimos, usa la consulta NIT como “alto” para validar antes de continuar. Herramientas y servicios de DataCrédito Experian para validar NIT Ahora, muchas empresas se preguntan: “Listo, puedo hacer la consulta NIT… pero ¿cómo paso de un dato a una decisión?” Ahí es donde una solución de validación empresarial aporta más que “solo el número”. En nuestro portal, además de consultar NIT, tenemos soluciones que pueden ofrecer información general, nivel de riesgo, datos de contacto, actividad económica e indicadores financieros. Esto es especialmente valioso cuando tu decisión no es solo “¿existe?”, sino “¿qué tan sano y confiable es relacionarme comercialmente?” Si estás evaluando proveedores, clientes o aliados y quieres ir más allá del dato, entra aquí y haz tu consulta NIT con DataCrédito Experian para empezar a validar con criterio de negocio. Verificar el NIT, una decisión estratégica para tu negocio En un mercado donde todo corre rápido, el riesgo no siempre se ve… hasta que se vuelve problema: cartera que no paga, contratos con quien no era, facturas rechazadas, proveedores que desaparecen o aliados que no existen legalmente. Por eso, la consulta NIT no es “desconfianza”: es gestión inteligente del riesgo. Es elegir claridad antes que suposiciones. Si tu empresa está en etapa de crecimiento (o simplemente quiere vender y comprar con más seguridad), incorporar la consulta NIT como parte del proceso comercial te ayuda a: Tomar mejores decisiones con información Proteger caja y reputación Fortalecer compliance y compras Negociar con más confianza Preguntas frecuentes sobre consulta NIT (FAQ) ¿La consulta NIT sirve para saber si una empresa existe? Ayuda a validar la identificación tributaria y a cruzar información básica. Para confirmar existencia legal y representación, conviene complementar con registros y certificados (como los de Cámara de Comercio). ¿Qué significa el dígito de verificación del NIT? Es un número adicional que acompaña al NIT y funciona como verificación del identificador; normalmente aparece en documentos y facturación. ¿Cuándo debería hacer una consulta NIT en B2B? Antes de vender a crédito, contratar un proveedor, firmar un contrato, hacer un pago relevante o iniciar una alianza. ¿La consulta NIT reemplaza un estudio de riesgo? No siempre. La consulta NIT es el primer filtro. En decisiones de mayor exposición, es útil complementarla con información de riesgo e indicadores financieros. ¿Qué ventaja tiene usar una herramienta empresarial vs. buscar datos sueltos? Ahorra tiempo y reduce errores: en vez de “pedazos” de información, obtienes datos consolidados para decidir con más claridad.

La ciberseguridad dejó de ser un asunto exclusivo del área de tecnología. Hoy es un tema de continuidad del negocio, reputación y protección de datos. Un ataque puede detener operaciones, afectar a clientes, generar pérdidas económicas y abrir la puerta a fraudes. Por eso, cuando hablamos de ciberseguridad en empresas, no se trata solo de instalar antivirus: se trata de entender los tipos de seguridad que necesita la organización y cómo integrarlos a la gestión del riesgo. En DataCrédito Experian, este tema se vuelve especialmente relevante porque las compañías manejan información sensible: datos de clientes, proveedores, transacciones, documentos de identificación, historiales, estados financieros y más. Proteger esa información es clave para evitar incidentes, cumplir obligaciones y mantener confianza. En este artículo aprenderás qué es la ciberseguridad, cuáles son los principales tipos de seguridad, qué amenazas son más frecuentes, cómo se conecta con la gestión del riesgo y qué acciones concretas pueden fortalecer la protección de la información. Tipos de ciberseguridad Cuando una empresa busca proteger su información, necesita entender que la ciberseguridad se compone de varios tipos de seguridad que trabajan en conjunto. No es lo mismo proteger una red que proteger un correo corporativo o una base de datos. A continuación, los principales tipos de seguridad en ciberseguridad empresarial: 1) Seguridad de red Este tipo de seguridad protege la infraestructura por donde viajan los datos: conexiones, routers, firewalls, segmentación, control de tráfico y accesos. Su objetivo es evitar que atacantes entren o se muevan dentro de la red. Controles típicos: Firewalls, IDS/IPS Segmentación de red VPN y cifrado Monitoreo de tráfico y alertas 2) Seguridad de endpoints Los endpoints son los dispositivos que usan los colaboradores: computadores, portátiles, celulares, tablets y, en algunos casos, equipos industriales. Este tipo de seguridad evita infecciones por malware, accesos no autorizados y robo de información desde el dispositivo. Controles típicos: Antivirus/EDR Gestión de parches y actualizaciones Control de aplicaciones Cifrado de disco y bloqueo remoto 3) Seguridad de aplicaciones Protege sistemas y aplicaciones (web, móviles, internas) contra vulnerabilidades como inyecciones, fallos de autenticación y exposición de datos. Muchas brechas ocurren por aplicaciones mal configuradas o sin pruebas de seguridad. Controles típicos: Pruebas de seguridad (SAST/DAST) Gestión de vulnerabilidades Seguridad en el desarrollo (DevSecOps) Revisión de permisos y roles 4) Seguridad de datos Aquí el foco es proteger la información en sí: bases de datos, archivos, backups, repositorios. Este tipo de seguridad define qué información es sensible, quién puede verla y cómo se protege. Controles típicos: Clasificación de datos Cifrado en reposo y en tránsito Controles de acceso y trazabilidad Backups seguros y pruebas de restauración 5) Seguridad en la nube Muchas empresas usan servicios en la nube (correo, almacenamiento, CRMs, ERPs, plataformas de analítica). La nube requiere otro enfoque: configuraciones seguras, monitoreo de accesos, control de identidades y permisos. Controles típicos: Gestión de identidades (IAM) Políticas de acceso mínimo Auditoría de logs Gestión de configuraciones y posture management 6) Seguridad de identidad y acceso Uno de los tipos de seguridad más críticos hoy. Muchos ataques no “hackean” sistemas: roban credenciales. Por eso, se debe proteger el acceso de usuarios, contraseñas y permisos. Controles típicos: MFA (autenticación multifactor) Gestión de contraseñas Accesos por rol (RBAC) Revisiones periódicas de permisos 7) Seguridad operativa y de respuesta Un enfoque completo incluye procesos: cómo se detectan incidentes, quién responde, cómo se comunica y cómo se recupera la operación. Controles típicos: Plan de respuesta a incidentes Simulacros Monitoreo 24/7 o SOC Continuidad del negocio Si quieres un panorama más aterrizado sobre este tema en contexto empresarial, este contenido complementa muy bien: seguridad digital: lo que toda empresa debe saber. Principales amenazas a la ciberseguridad Entender las amenazas ayuda a priorizar inversión y acciones. Estas son las más comunes (y peligrosas) para empresas: Phishing y suplantación Correos, mensajes o llamadas que engañan al usuario para que entregue datos, haga clic o descargue archivos. Sigue siendo una puerta de entrada muy frecuente porque explota el error humano. Ransomware Malware que cifra archivos y exige un pago para recuperarlos. Puede detener operación completa: contabilidad, facturación, ventas y logística. Malware y troyanos Software malicioso que roba información, registra teclas, abre puertas traseras o permite control remoto. Robo de credenciales Contraseñas filtradas o reutilizadas, accesos compartidos, credenciales vendidas en foros o capturadas por phishing. Si el atacante obtiene un usuario con permisos altos, el daño se multiplica. Vulnerabilidades sin parches Sistemas desactualizados, plugins antiguos, servidores sin mantenimiento. Un fallo conocido puede explotarse fácilmente si no se corrige. Amenazas internas No siempre el riesgo viene de fuera. Puede ser: error humano (enviar datos a destinatario incorrecto) configuraciones inseguras colaboradores descontentos accesos excesivos sin control Fraude cibernético Ataques diseñados para robar dinero o desviar pagos: cambio de cuentas bancarias, interceptación de facturas, suplantación de proveedores o directivos. Este punto conecta directamente con el riesgo financiero. Para profundizar en prevención desde un enfoque empresarial, revisa: qué son los fraudes financieros y cómo prevenirlos. Importancia de la ciberseguridad en la protección de datos La ciberseguridad es importante porque el dato se volvió un activo central del negocio. En empresas, una brecha no solo significa pérdida de información: puede significar pérdida de confianza, sanciones, demandas, interrupción operativa y costos altos de recuperación. La protección de datos depende de aplicar los tipos de seguridad correctos según el nivel de exposición y el tipo de información: Datos personales de clientes y empleados Documentos sensibles y contratos Información financiera Accesos a bancos y plataformas de pago Información de proveedores y cadena de suministro Información estratégica (precios, listas de clientes, negociaciones) La ciberseguridad reduce el riesgo de que la información sea filtrada, alterada o destruida. También ayuda a garantizar integridad y disponibilidad: que los datos sean confiables y estén accesibles cuando se necesitan. Ciberseguridad y gestión del riesgo La ciberseguridad es parte de la gestión del riesgo empresarial porque un incidente afecta: Riesgo operativo: interrupción de sistemas, procesos detenidos. Riesgo financiero: pérdidas directas, pagos fraudulentos, costos legales, rescates. Riesgo reputacional: pérdida de confianza de clientes y aliados. Riesgo legal y de cumplimiento: incumplimientos de obligaciones, manejo de datos. Riesgo estratégico: frena crecimiento, alianzas o expansión. Por eso, una organización madura no ve la ciberseguridad como gasto, sino como un control esencial del riesgo. En la práctica, la gestión de riesgo cibernético implica: Identificar activos críticos (sistemas, datos, procesos). Evaluar amenazas y vulnerabilidades. Definir controles por capas (los tipos de seguridad). Medir exposición y priorizar inversiones. Monitorear y responder. Un error frecuente es concentrarse solo en tecnología y olvidar personas y procesos. La mayoría de incidentes exitosos combinan fallas en los tres. Ejemplos de ciberseguridad en empresas Para aterrizarlo, aquí van ejemplos reales de cómo se aplican los tipos de seguridad en el día a día empresarial: Ejemplo 1: Empresa con fuerza comercial remota MFA obligatorio en correo y CRM VPN para conexiones inseguras EDR en portátiles Bloqueo remoto si se pierde un equipo Capacitación mensual contra phishing Ejemplo 2: Empresa que maneja pagos y facturación Doble aprobación para cambios de cuentas bancarias Alertas por correos sospechosos de proveedores Segmentación de accesos a sistemas financieros Cifrado de bases de datos y backups offline Auditoría de logs Ejemplo 3: E-commerce o plataforma digital Pruebas de seguridad en releases WAF (firewall de aplicaciones web) Monitoreo de comportamiento anómalo Gestión de vulnerabilidades Tokenización de datos sensibles Ejemplo 4: Empresa industrial o logística Separación de redes operativas y administrativas Control de accesos por roles Inventario de activos conectados Parches programados Simulacros de respuesta a incidentes Ejemplo 5: Empresa con alta rotación de personal Proceso de offboarding estricto: desactivar accesos el mismo día Acceso mínimo necesario por rol Revisiones periódicas de permisos Gestión centralizada de identidades Cómo fortalecer la ciberseguridad en una organización Fortalecer ciberseguridad requiere un plan por capas. Aquí tienes una guía práctica basada en los tipos de seguridad más relevantes para empresas: 1) Define qué es crítico Haz un inventario de: sistemas críticos (ERP, CRM, correo, facturación) datos sensibles procesos que no pueden parar Sin esto, es imposible priorizar. 2) Protege identidades (lo primero) Activa MFA en todos los accesos críticos. Elimina contraseñas compartidas. Implementa gestor de contraseñas. Revisa permisos y accesos cada trimestre. 3) Capacita y entrena al equipo Las personas son la primera línea. Entrena en: detección de phishing validación de solicitudes de pago manejo de información sensible buenas prácticas en dispositivos 4) Endpoints bajo control EDR o antivirus empresarial Parches automáticos Cifrado de disco Políticas de uso de USB y descargas 5) Seguridad de correo y navegación Filtros anti-phishing Bloqueo de adjuntos peligrosos Protección contra suplantación de dominios Alertas de enlaces sospechosos 6) Copias de seguridad de verdad Backups automatizados Copias offline o inmutables Pruebas de restauración (no basta con tener backup) 7) Protocolos antifraude El fraude cibernético suele apuntar a pagos, facturas y suplantación. Implementa: doble validación para pagos confirmación por canal alterno para cambios de cuenta control de proveedores alertas por comportamientos inusuales Para profundizar en estrategias específicas, revisa: breve guía para prevenir el fraude cibernético en empresas: estrategias clave. 8) Monitoreo y respuesta a incidentes Define un plan de respuesta Asigna responsables Establece un canal de reporte interno Realiza simulacros (por ejemplo, incidente de ransomware) 9) Seguridad en la nube Revisa configuraciones Aplica principio de mínimo privilegio Activa auditoría y alertas Controla accesos desde dispositivos y ubicaciones 10) Mide y mejora Crea indicadores como: intentos de phishing detectados porcentaje de usuarios con MFA tiempo de aplicación de parches incidentes reportados y resueltos cobertura de backups probados La ciberseguridad empresarial es una combinación de tecnología, procesos y cultura. Cuando una organización entiende los tipos de seguridad que necesita y los aplica por capas, reduce drásticamente su exposición a amenazas como phishing, ransomware, robo de credenciales y fraude cibernético. No se trata de tener “todo”, sino de proteger lo crítico, cerrar las brechas más comunes y construir disciplina en la gestión del riesgo. Preguntas frecuentes sobre ciberseguridad ¿Qué es ciberseguridad y para qué sirve? La ciberseguridad es el conjunto de prácticas, procesos y tecnologías que protegen sistemas, redes, dispositivos y datos frente a accesos no autorizados, ataques, robo o interrupciones. En empresas, sirve para: Proteger información sensible (clientes, pagos, contratos, datos internos). Evitar fraudes y suplantaciones. Reducir el riesgo de parálisis operativa por ataques como ransomware. Mantener continuidad del negocio y confianza de clientes y aliados. Cumplir políticas internas y requerimientos de seguridad. ¿Cuáles son los 3 tipos de ciberseguridad? Hay muchas clasificaciones, pero una forma simple y muy usada de agrupar los principales tipos de seguridad en ciberseguridad es: Seguridad de red: protege conexiones, tráfico y accesos a la red (firewalls, segmentación, monitoreo). Seguridad de endpoints: protege equipos de usuarios (computadores, celulares) contra malware, robo de datos y accesos indebidos. Seguridad de aplicaciones y datos: protege sistemas, plataformas y la información (controles de acceso, cifrado, gestión de vulnerabilidades). Esta triada funciona como una “vista rápida” para entender dónde se aplican controles clave. ¿Qué estudiar para ciberseguridad? Depende del rol que te interese (técnico, gestión, auditoría o respuesta a incidentes), pero estas rutas suelen funcionar muy bien: Fundamentos de redes y sistemas: redes, Linux/Windows, virtualización y nube. Seguridad informática: gestión de vulnerabilidades, criptografía básica, hardening, control de accesos. Análisis y respuesta: monitoreo, logs, SIEM, detección de amenazas, respuesta a incidentes. Gobierno y riesgo: políticas, gestión de riesgos, cumplimiento, auditoría, continuidad del negocio. Si vienes de un perfil no técnico, puedes empezar por gestión de riesgos y seguridad digital empresarial; si vienes de un perfil técnico, redes + sistemas + prácticas de seguridad te llevan muy rápido a roles de ciberseguridad. ¿Cuáles son los 3 pilares de la ciberseguridad? Los 3 pilares clásicos de la ciberseguridad son la triada CIA: Confidencialidad: que la información solo sea accesible por quienes deben verla. Integridad: que los datos no se alteren de forma indebida y sean confiables. Disponibilidad: que sistemas y datos estén disponibles cuando se necesitan. Cuando una empresa fortalece estos tres pilares con controles y procesos, reduce significativamente el impacto de la mayoría de incidentes.

En el mundo empresarial, tomar decisiones a ciegas sobre clientes, proveedores, aliados o inversionistas puede salir caro: fraudes, incumplimientos, sanciones, reputación afectada y pérdidas operativas. Por eso existe el CDD (Customer Due Diligence), o debida diligencia del cliente/contraparte: un conjunto de procedimientos para conocer, verificar y evaluar el riesgo de una persona o empresa antes (y durante) una relación comercial. El CDD no es solo pedir documentos. Es un enfoque basado en riesgo que combina identificación, verificación, entendimiento del propósito de la relación y monitoreo para detectar alertas tempranas. Este artículo te explica qué es el CDD, cómo funciona, sus tipos, diferencias con KYC y cómo aterrizarlo en empresas en Colombia. ¿Qué es el CDD? El CDD (Customer Due Diligence) es el proceso mediante el cual una empresa recopila y valida información de una contraparte (cliente, proveedor, aliado, tercero, etc.) para: Confirmar que existe y es quien dice ser. Entender quién es el beneficiario final (cuando aplica). Evaluar su nivel de riesgo (legal, reputacional, operativo, de fraude, LA/FT/FPADM, crediticio). Definir controles proporcionales al riesgo (medidas normales, simplificadas o reforzadas). Mantener monitoreo y actualización cuando cambian las condiciones. A nivel internacional, el concepto de Customer Due Diligence está alineado con estándares de prevención de lavado de activos y financiación del terrorismo (enfoque basado en riesgo, identificación/verificación y medidas reforzadas cuando el riesgo es mayor). ¿Para qué sirve el CDD? El CDD sirve para que tu empresa reduzca incertidumbre y tome mejores decisiones al vincular o mantener relaciones con terceros. En la práctica, ayuda a: Prevenir fraudes: suplantación, empresas de papel, documentos alterados, pagos sospechosos. Evitar riesgos legales y sancionatorios: contratar con contrapartes que estén en listas restrictivas o tengan alertas relevantes. Proteger la reputación: disminuir el riesgo de relacionarte con actores cuestionables. Mejorar control financiero: entender capacidad de pago, comportamiento, inconsistencias. Asegurar cumplimiento (compliance): políticas internas, auditorías, exigencias de clientes grandes, licitaciones. Además, un CDD bien diseñado fortalece procesos comerciales: acelera aprobaciones, reduce devoluciones de documentación y evita “retrabajos” cuando ya el negocio está avanzado. Función del CDD en la gestión del riesgo El CDD es un “filtro inteligente” dentro del sistema de gestión del riesgo, porque convierte señales dispersas en una evaluación accionable. Su función principal es identificar, medir y controlar riesgos antes de que se materialicen. En empresas, el CDD suele conectarse con estos frentes: Riesgo LA/FT/FPADM: evaluar exposición a lavado de activos, financiación del terrorismo y delitos conexos. Riesgo crediticio: validar si la contraparte tiene señales de incumplimiento o fragilidad financiera. Riesgo de fraude: detectar inconsistencias en identidad, actividad, ubicación, documentación y transacciones. Riesgo operativo: validar capacidad real de prestar el servicio o entregar el producto. Riesgo reputacional: revisar noticias adversas y alertas públicas relevantes. Si quieres profundizar en la lógica del riesgo de pago y cómo mitigarlo para crecer, te puede servir este contenido: cómo gestionar el riesgo crediticio: soluciones para crecer. ¿Cómo funciona el CDD? Un CDD efectivo suele tener 5 momentos (adaptables según el tamaño de la empresa y el nivel de riesgo): 1) Identificación de la contraparte Definir quién es: persona natural o jurídica, país, actividad económica, tipo de relación (cliente/proveedor/aliado), canal de vinculación, monto estimado de transacciones. 2) Verificación de identidad y existencia Confirmar que la información es real y consistente: documentos, registros oficiales, datos de contacto, pruebas de actividad, dirección, representación legal, etc. Cuando aplique, también se verifica el beneficiario final (quién controla o se beneficia realmente de la empresa). 3) Perfilamiento y clasificación de riesgo Asignar un nivel (bajo/medio/alto) con criterios como: País/ciudad y jurisdicción. Industria y exposición a efectivo. Montos, frecuencia y complejidad de operaciones. Canales (presencial vs digital). Antecedentes, alertas o hallazgos (listas, noticias, inconsistencias). 4) Controles proporcionales (según riesgo) Riesgo bajo: validación básica, actualización menos frecuente. Riesgo medio: validación estándar y monitoreo periódico. Riesgo alto: medidas reforzadas, mayor documentación, aprobación gerencial, monitoreo intensivo. 5) Monitoreo continuo y actualización El CDD no termina con “aprobado”. Cambios en comportamiento transaccional, beneficiarios finales, actividad económica, dirección o alertas públicas deben disparar revisiones. Este enfoque de “medidas proporcionales al riesgo” (simplificadas o reforzadas) es consistente con la práctica internacional de CDD basada en riesgo. Tipos de CDD En la práctica, los tipos de CDD se entienden por nivel de profundidad: CDD simplificado (SDD) Se aplica cuando el riesgo es bajo y está justificado (por ejemplo, productos/servicios de bajo monto, relaciones muy acotadas, contrapartes con alta trazabilidad). Implica menos requisitos, pero nunca “cero controles”. CDD estándar (normal) Es el punto medio: verificación completa de identidad/existencia, entendimiento del propósito de la relación, evaluación de riesgo y monitoreo periódico. CDD reforzado o intensificado (EDD) Se aplica cuando el riesgo es alto (por ejemplo, PEP, operaciones inusuales, jurisdicciones sensibles, estructuras societarias complejas, señales de alerta). Requiere más evidencia, mayor nivel de aprobación y monitoreo más frecuente. CDD en Colombia En Colombia, la debida diligencia es un componente clave dentro de los sistemas de administración del riesgo asociados a LA/FT. En términos generales: SARLAFT se asocia especialmente con entidades vigiladas por la Superintendencia Financiera (enfoque de administración del riesgo de LA/FT). SAGRILAFT aplica para un conjunto de empresas vigiladas por la Superintendencia de Sociedades, con exigencias de prevención y gestión del riesgo de LA/FT/FPADM. En ambos marcos, el concepto central es similar: conocimiento de contrapartes y adopción de medidas razonables para prevenir la materialización del riesgo, incluyendo debida diligencia y, cuando aplique, debida diligencia intensificada. Si estás construyendo o actualizando tu marco de cumplimiento, aquí tienes un recurso directo para contexto y prevención: qué es SARLAFT y cómo prevenir riesgos corporativos. Importante: el CDD en Colombia no es “solo para bancos”. Muchas empresas lo implementan por obligación (según su régimen de vigilancia), por exigencia de clientes grandes, por gobierno corporativo o por protección del negocio. Diferencia entre CDD y KYC Aunque se usan como si fueran lo mismo, CDD y KYC no son idénticos: KYC (Know Your Customer) se enfoca en conocer e identificar al cliente: quién es, documentos, validación de identidad. CDD es más amplio: incluye KYC, pero además evalúa riesgo, define medidas de control y exige monitoreo continuo del comportamiento y la relación. Una forma simple de verlo: KYC responde: ¿Quién es? CDD responde: ¿Quién es, qué riesgo representa y cómo lo gestionamos en el tiempo? Ejemplos de CDD en empresas Para aterrizar el CDD, aquí van ejemplos típicos por área: 1) CDD para vincular un nuevo cliente B2B Validar existencia legal y representación. Identificar beneficiario final (si aplica). Confirmar actividad económica y propósito de la relación. Revisar listas restrictivas y señales reputacionales. Definir cupo, condiciones de crédito y monitoreo según riesgo. 2) CDD para homologar un proveedor crítico Validar capacidad operativa real (instalaciones, certificaciones, referencias). Revisar estructura societaria y beneficiario final. Confirmar cumplimiento mínimo (tributario, legal, laboral según política). Listas restrictivas y alertas. Cláusulas contractuales y revisiones periódicas. 3) CDD en procesos de alianzas o distribuidores Validación de reputación y cobertura. Evaluación de riesgo de canal (cómo vende, cómo cobra, cómo gestiona datos). Monitoreo de señales: devoluciones atípicas, reclamos, transacciones inusuales. 4) CDD para ventas a crédito o financiación interna Validación de identidad y consistencia de información. Revisión de comportamiento y señales en centrales de riesgo (según aplique y con debida autorización). Asignación de límites, condiciones, garantías y alertas de seguimiento. En el componente de verificación, puede ayudarte conocer cómo se valida identidad y datos en fuentes especializadas: cómo verificar la identidad de una persona en centrales de riesgo. Beneficios del CDD para las empresas Implementar CDD de forma consistente trae beneficios muy concretos: Reduce pérdidas y evita relaciones tóxicas Menos suplantación, menos fraudes por terceros inexistentes y menos exposición a contrapartes de alto riesgo. Mejora la toma de decisiones comerciales Un CDD sólido permite definir condiciones de vinculación más inteligentes: cupos, plazos, entregas, anticipos, garantías, niveles de monitoreo. Aumenta eficiencia operativa Cuando estandarizas el CDD, reduces reprocesos: ya no “pides documentos por partes” ni frenas negocios tarde. Fortalece el compliance y la reputación Ayuda a demostrar debida diligencia ante auditorías, clientes corporativos, bancos, aseguradoras y entes de control. Permite monitoreo y alertas tempranas El valor del CDD se multiplica cuando hay seguimiento: cambios societarios, beneficiario final, señales reputacionales, variaciones transaccionales. Apoya la prevención de LA/FT con acciones concretas Una pieza clave del CDD es la verificación en listas y señales asociadas a LA/FT. Para profundizar en ese frente, revisa: qué es lavado de activos y cómo consultar listas restrictivas.